Laboratorium ma na celu wprowadzenie mechanizmów bezpieczeństwa do systemów sieciowych. W tym przypadku zostanie uruchomione oprogramowanie przeznaczone do analizowaniu dzienników zdarzeń systemu i aplikacji na nim działających w celu prowadzenia polityki bezpieczeństwa. Ideą działania pakietu Fail2Ban jest aktywne wpływanie na system zapory ogniowej (firewall) poprzez blokowanie hostów atakujących lub prowadzących nie właściwe działania. Takie działania mogą wynikać np. z prób logowania się na obce konta.

1. Aktualizuj bazę dostępnego oprogramowania w systemie

2. Zainstaluj pakiet „fail2ban”

3. W katalogu „/etc/fail2ban” zostały zgromadzone pliki konfiguracyjne tego pakietu.

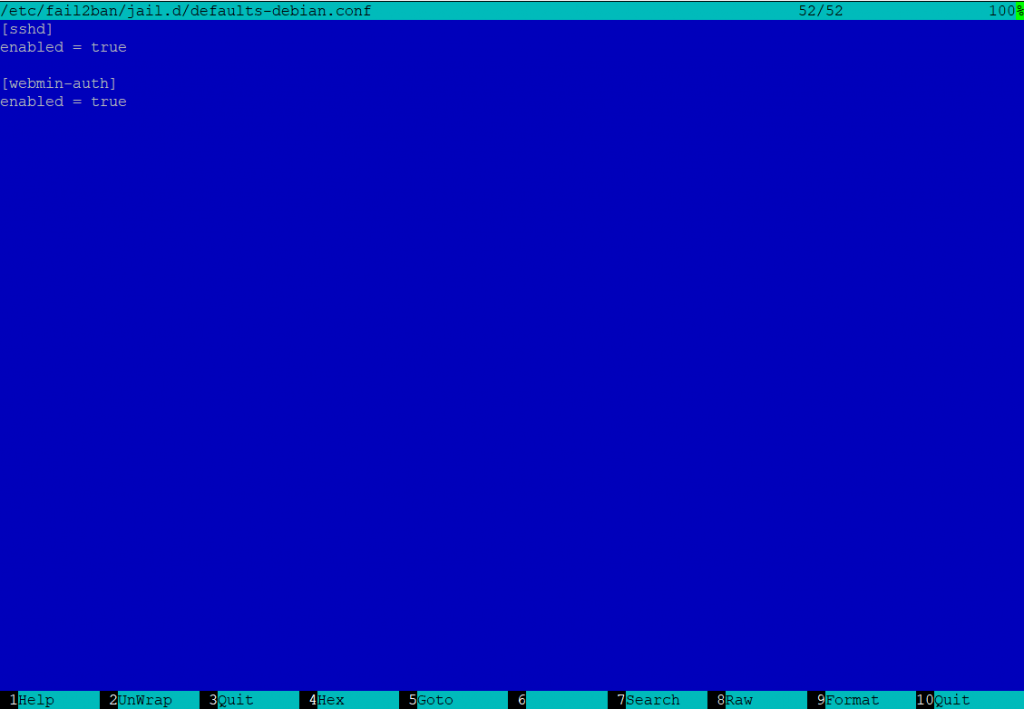

4. Należy włączyć sprawdzanie dla „sshd„, „webmin-auth” w pliku „/etc/fail2ban/jail.d/defaults-debian.conf„

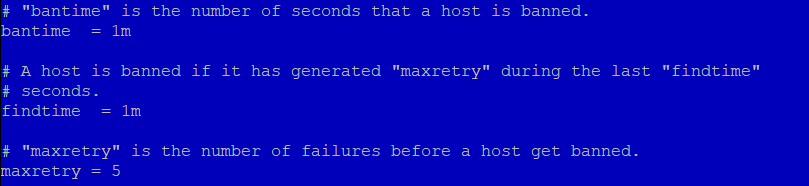

5. W pliku „/etc/fail2ban/jail.conf” należy zmienić wartości domyślne dla: bantime = 1m, findtime = 1m i maxretry = 3

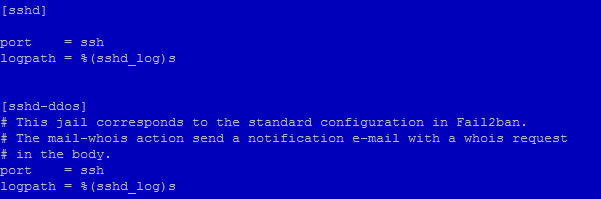

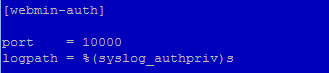

W tym samym pliku podane są domyślnie parametry dla kolejnych włączonych wcześniej więzień (jail)

6. Po wprowadzeniu wszystkich zmian restartujemy usługę:

7. Sprawdzimy czy usługa działa poprawnie:

fail2ban-client

8. Wykonamy test sprawdzający czy więzienie dla Webmin-Auth działa:

– wykonaj polecenie dla sprawdzenia wpisów

– w wyniku powinieneś zobaczyć odpowiedź systemu

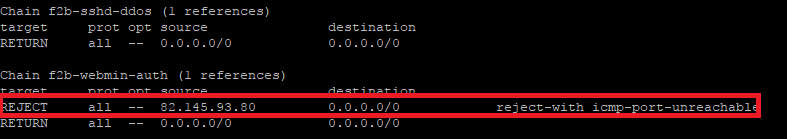

– sprawdzimy wpisy w Firewall

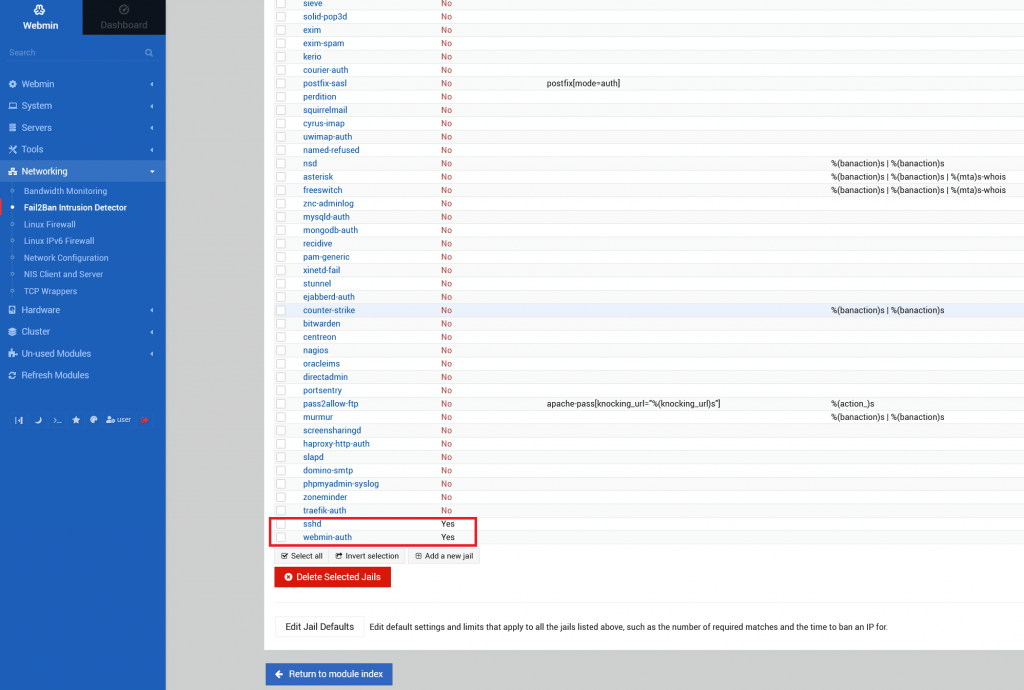

Sprawdzenie możesz również wykonać poprzez Webmin

– informacje w systemie pojawią się dopiero po wykonaniu lub pojawieniu się blokad po nieuprawnionych działaniach w systemie

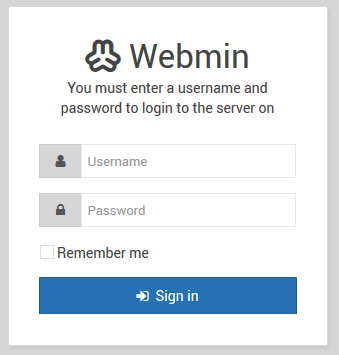

– zaloguj się na stronie „https://192.168.x.x:10000/” do konsoli Webmin w sposób prawidłowy oraz następnie wykonaj 3x błędne logowanie

– gdy zalogujemy się niepoprawnie po raz trzeci (3) to nastąpi zablokowanie dostępu dla adresu IP z którego się logowaliśmy i dostęp do strony Webmin będzie zablokowany na ustawiony wcześniej czas 60s.

Jeśli uzyskasz taki efekt to usługa została skonfigurowana poprawnie…