-

- Zainstaluj pakiet „libpam-ldap„. Prawdopodobnie otrzymasz komunikat, że pakiet jest już zainstalowany. Został dołączony przy poprzednim laboratorium.

- Następujące polecenia powinny być rozpoznawane prawidłowo w systemie:

id user1 cd ~user1 (tylko po ponownym zalogowaniu się do putty)

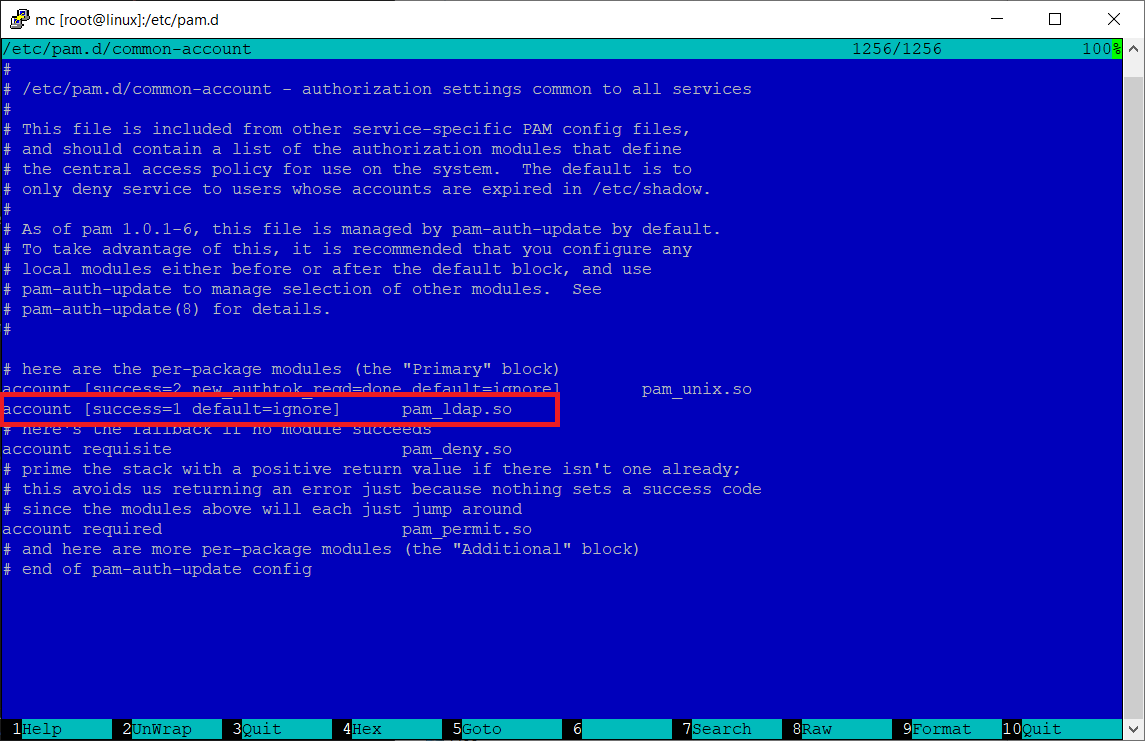

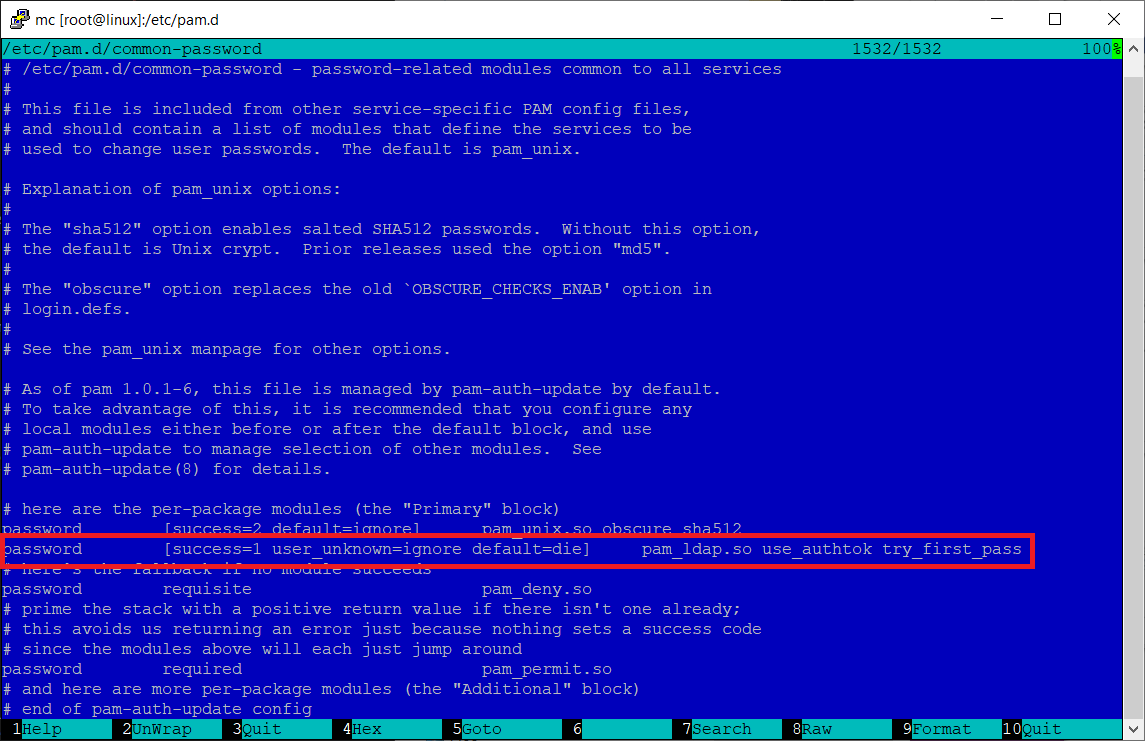

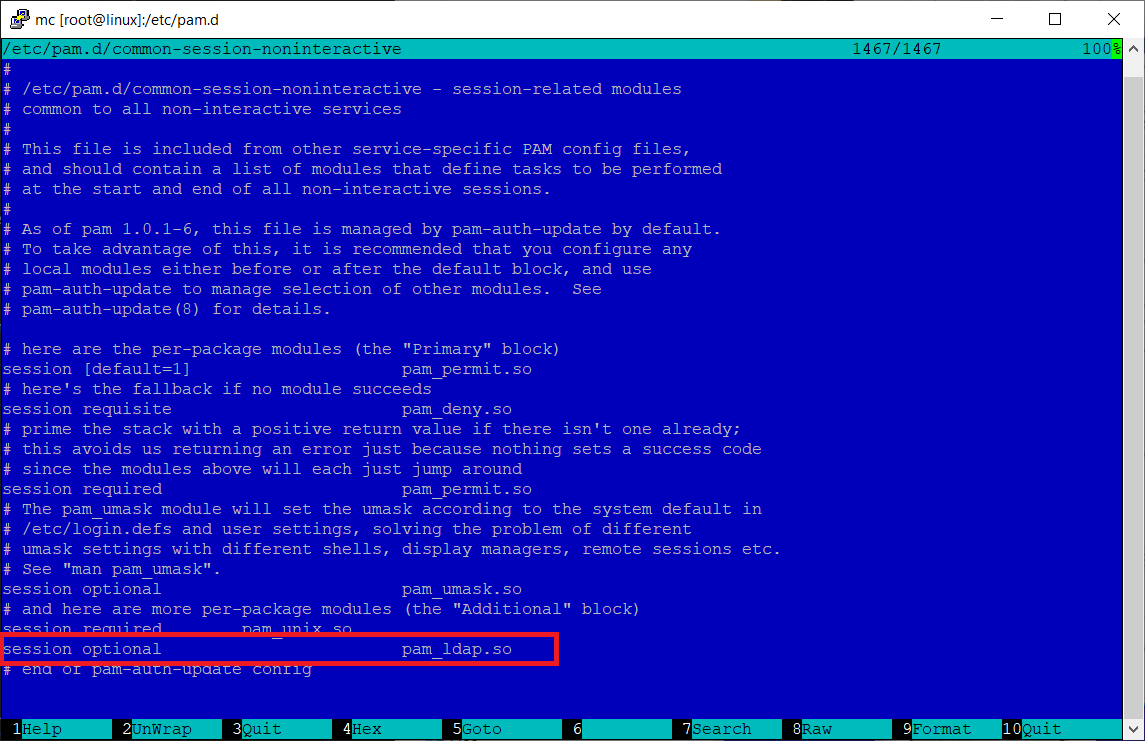

- System PAM wykorzystuje ten sam plik konfiguracji („/etc/ldap.conf„) jak libnss-LDAP. System automatycznie również skonfiguruje dostęp w systemie PAM wewnątrz katalogu /etc/pam.d należy jedynie sprawdzić poprawność wpisów.

NIE WOLNO NIC ZMIENIAĆ – tylko sprawdzić !!!!!!!!!!!!! czy występują w każdym pliku pozycje na czerwono !!! Jeśli tak o wszystko OK.

- Prawidłowa postać wszystkich wpisów:

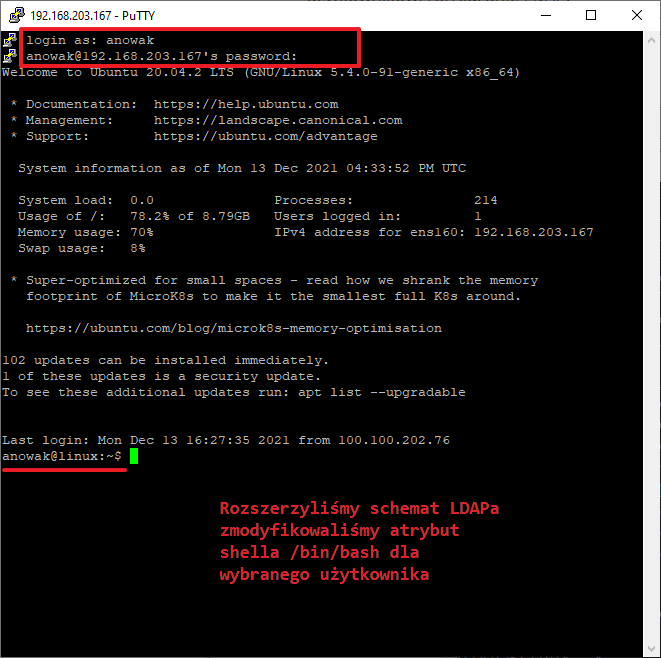

- Prawidłowo wykonane wpisy po zrestartowaniu usługi SSH powinny pozwolić na zalogowanie się przy pomocy użytkownika z LDAP do systemu.

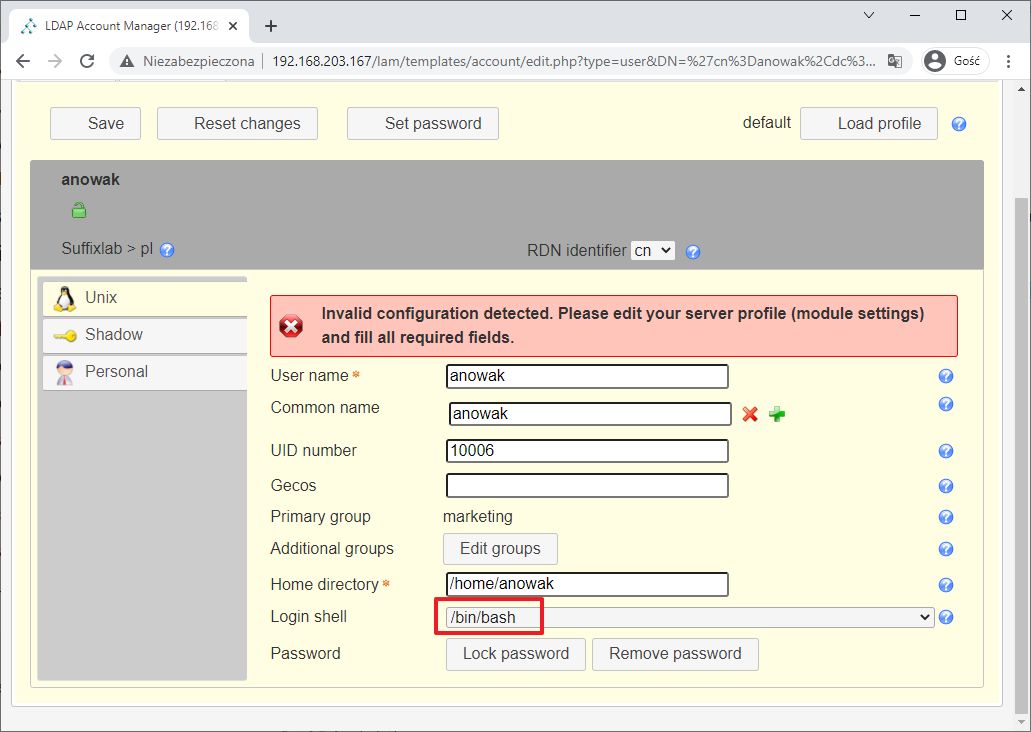

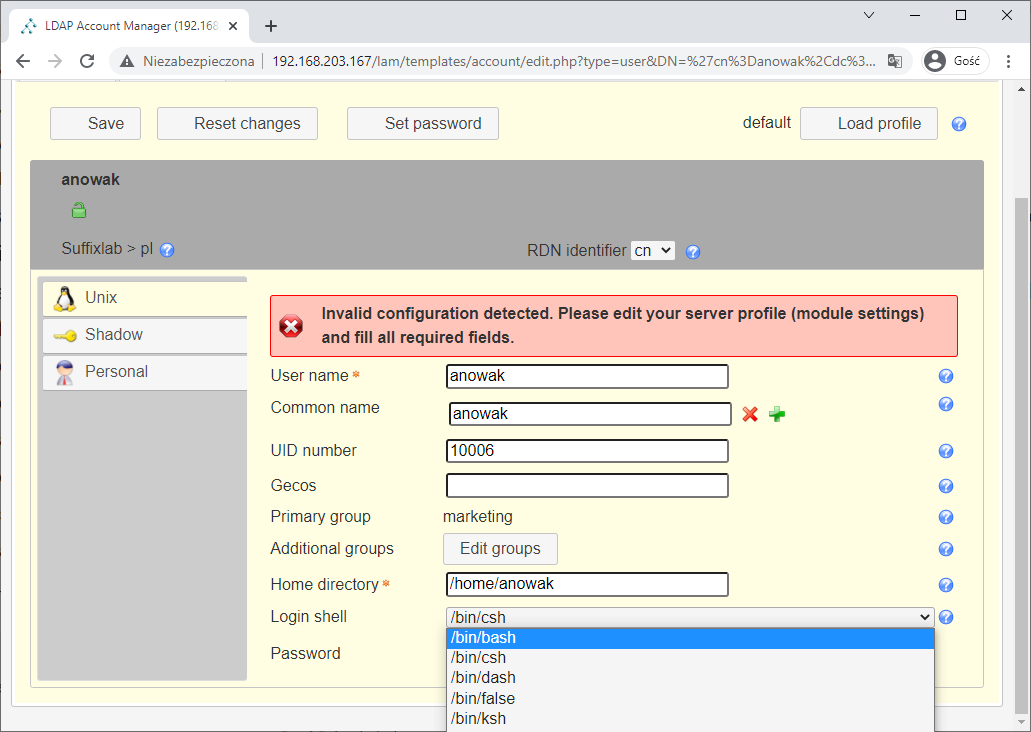

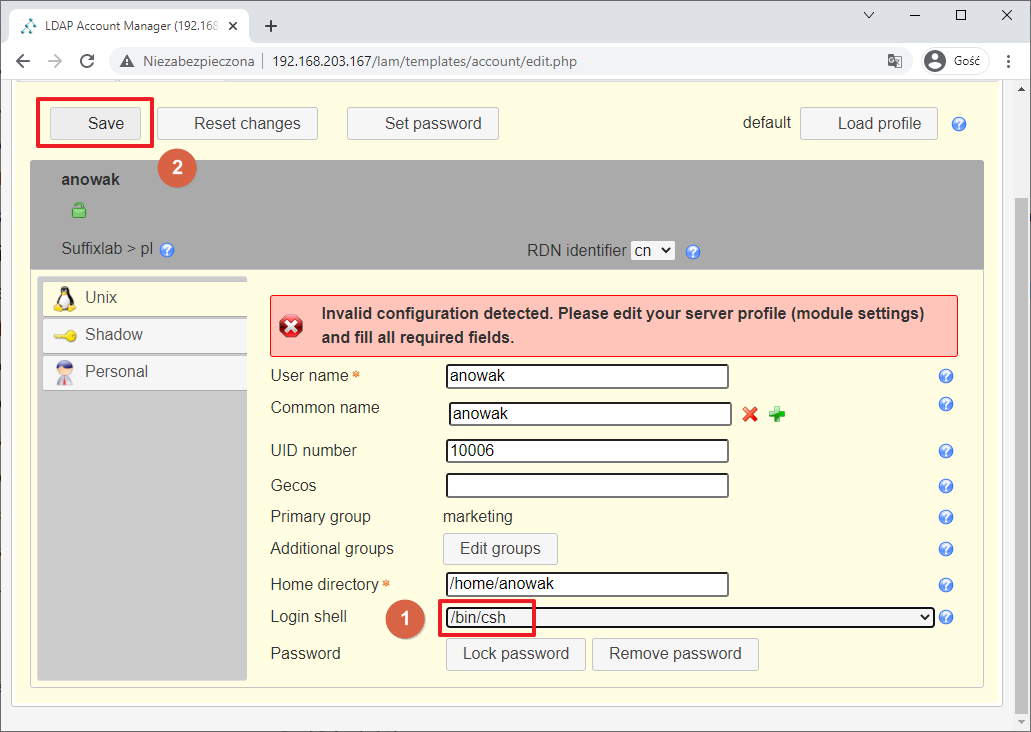

restart: service ssh restart - Połączenie wykonujemy przez kolejną sesję SSH (nowa sesja) i logowaniu się użytkownikiem i hasłem z LDAP. Znak zachęty jest bez przypisanego shella. Dlatego też w dalszej części rozszerzymy schemat LDAPa, przy okazji konfigurując narzędzie graficzne LDAP Account Manager.

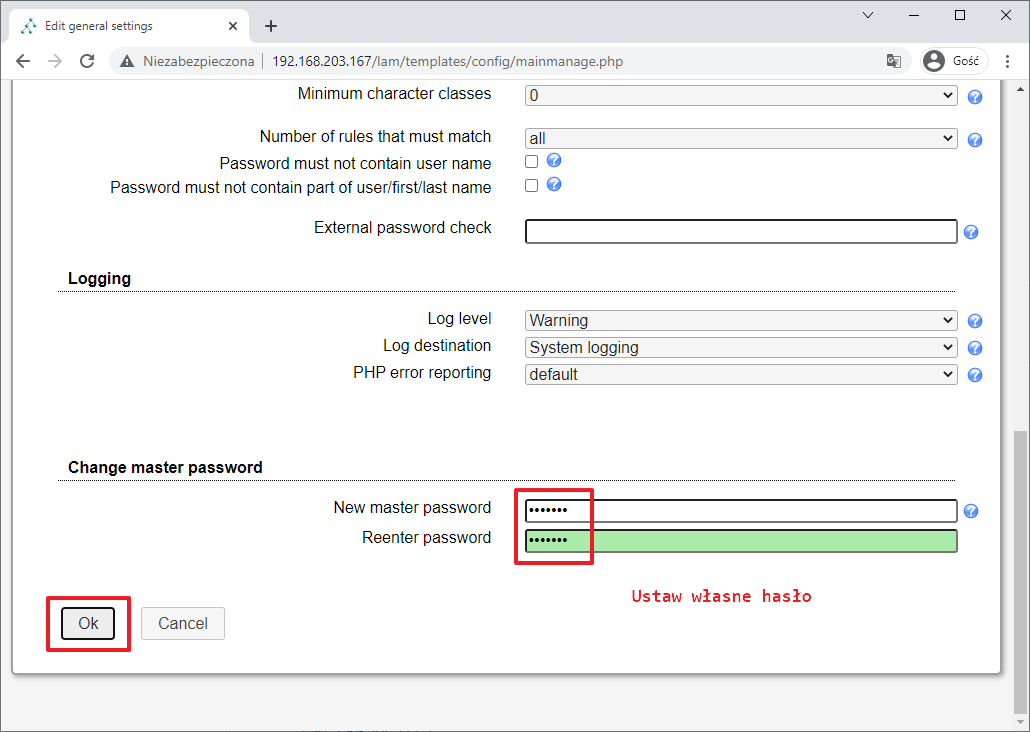

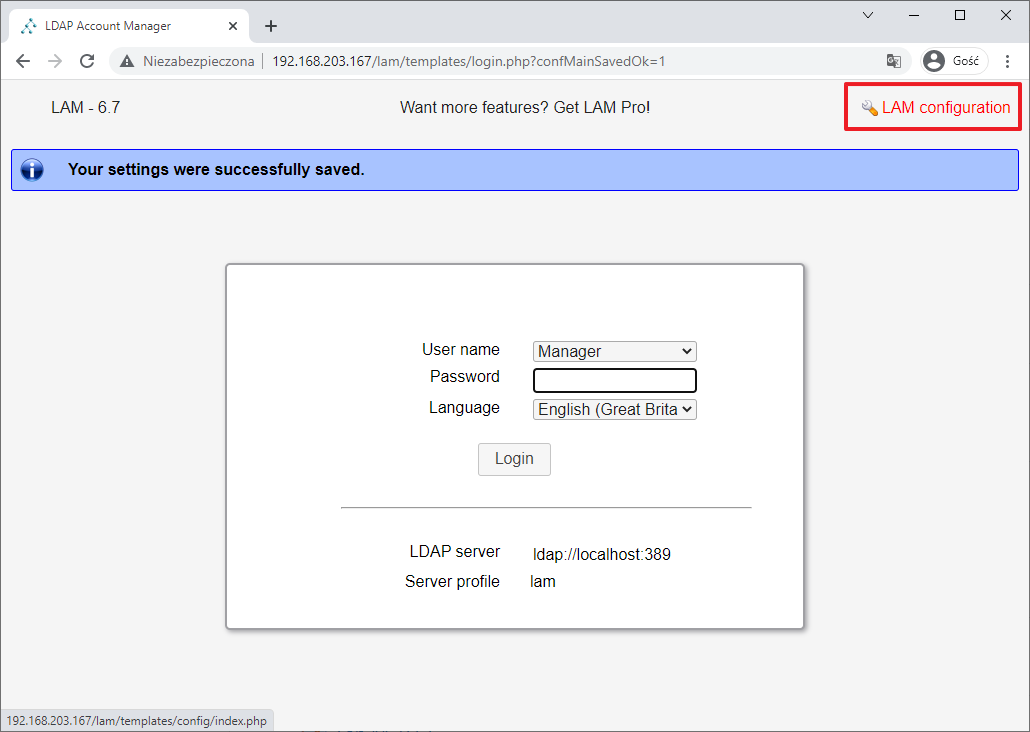

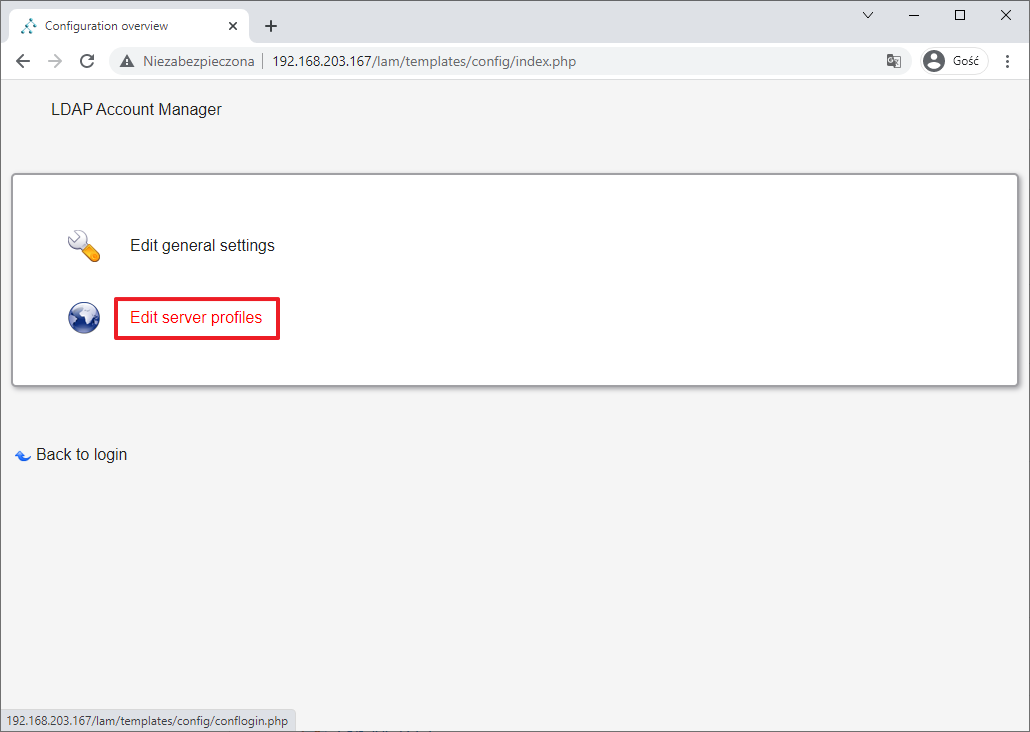

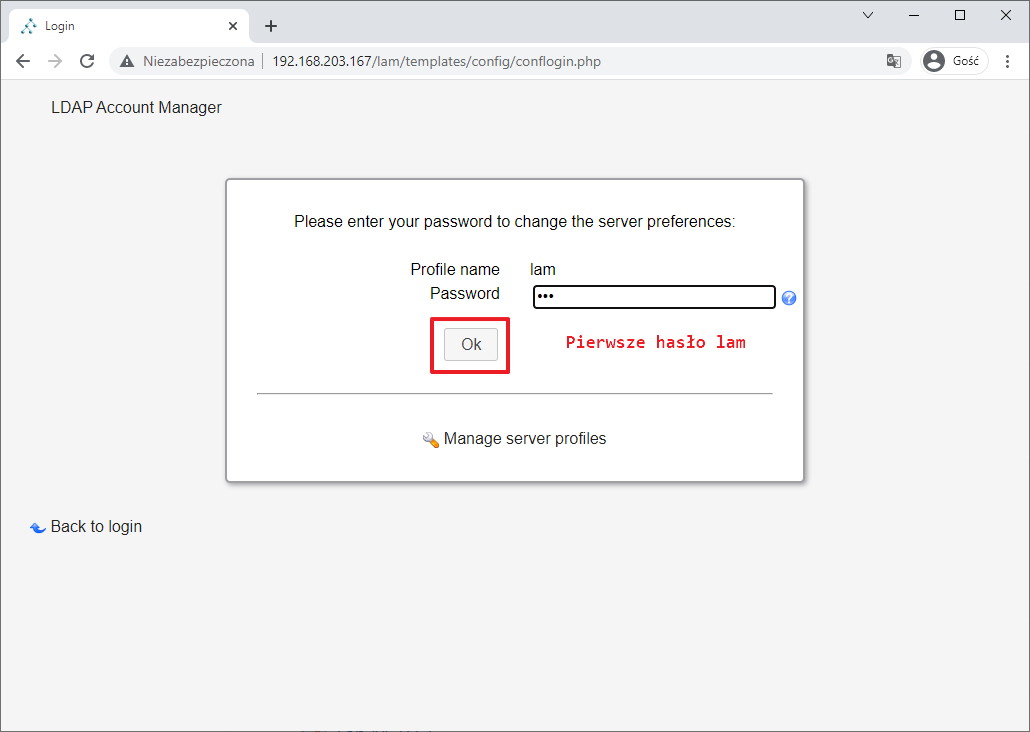

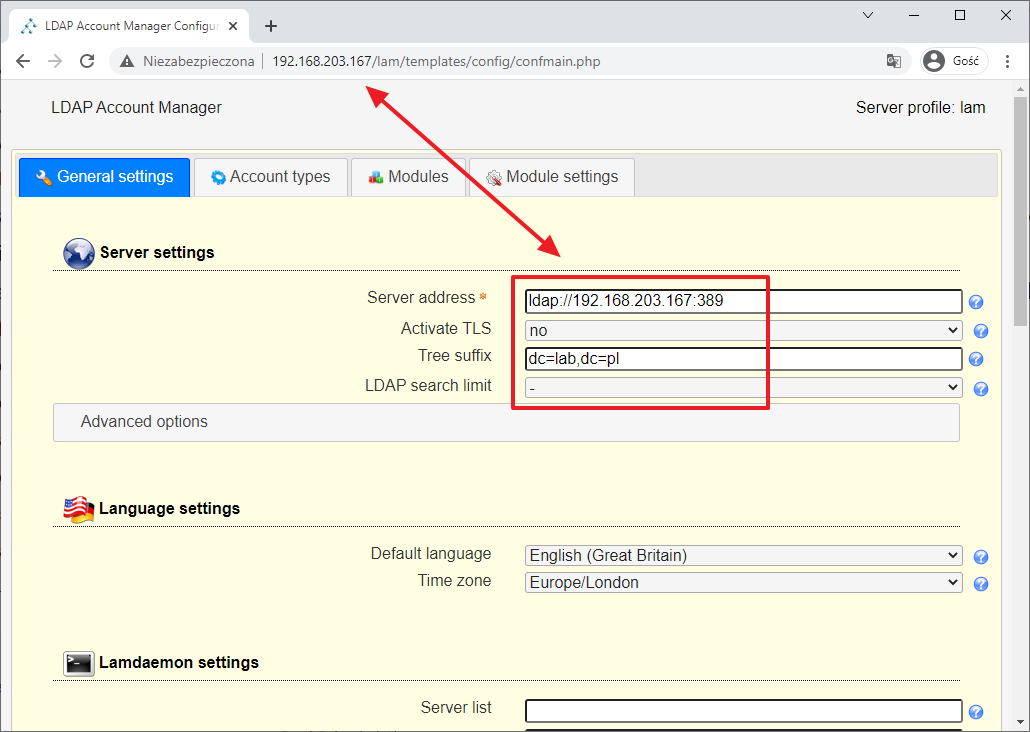

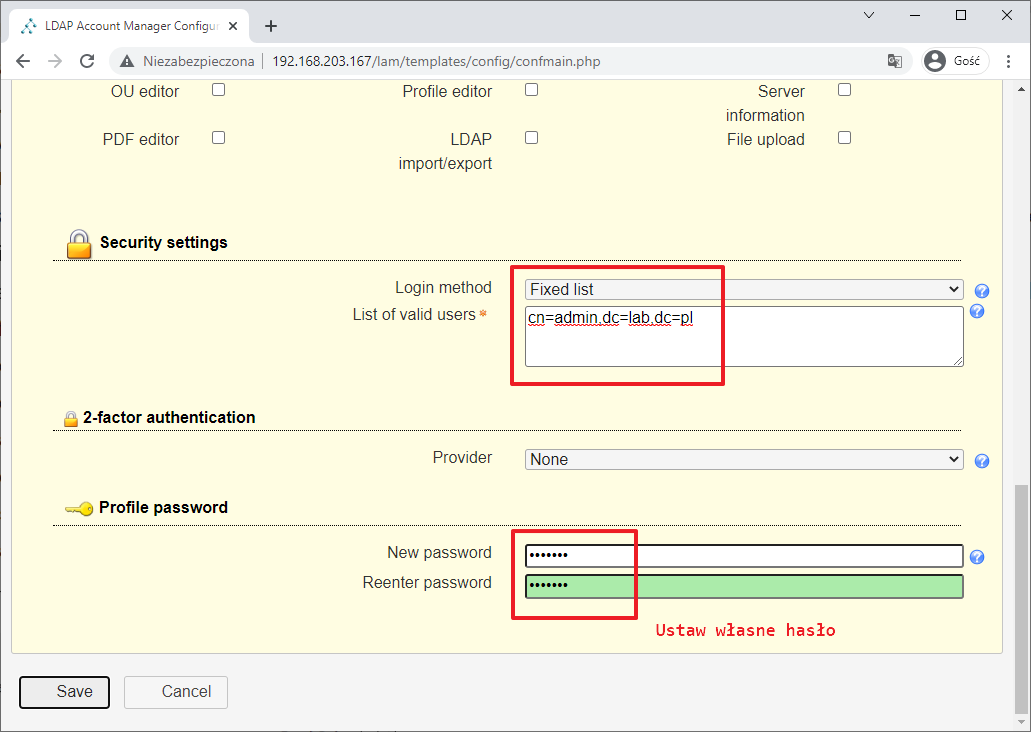

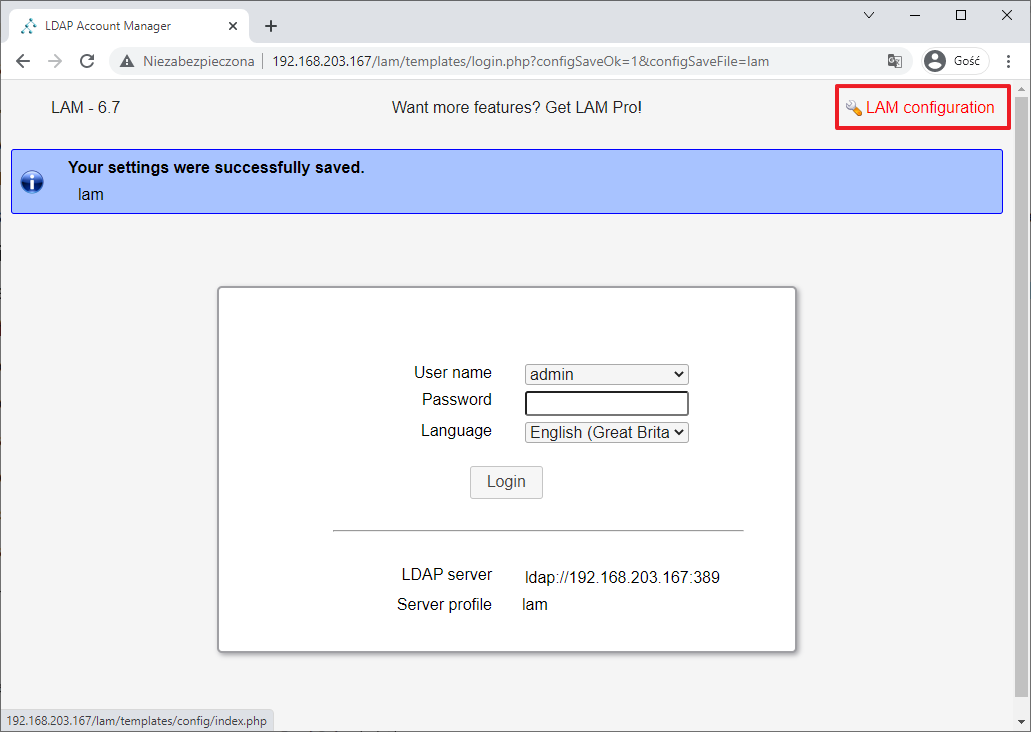

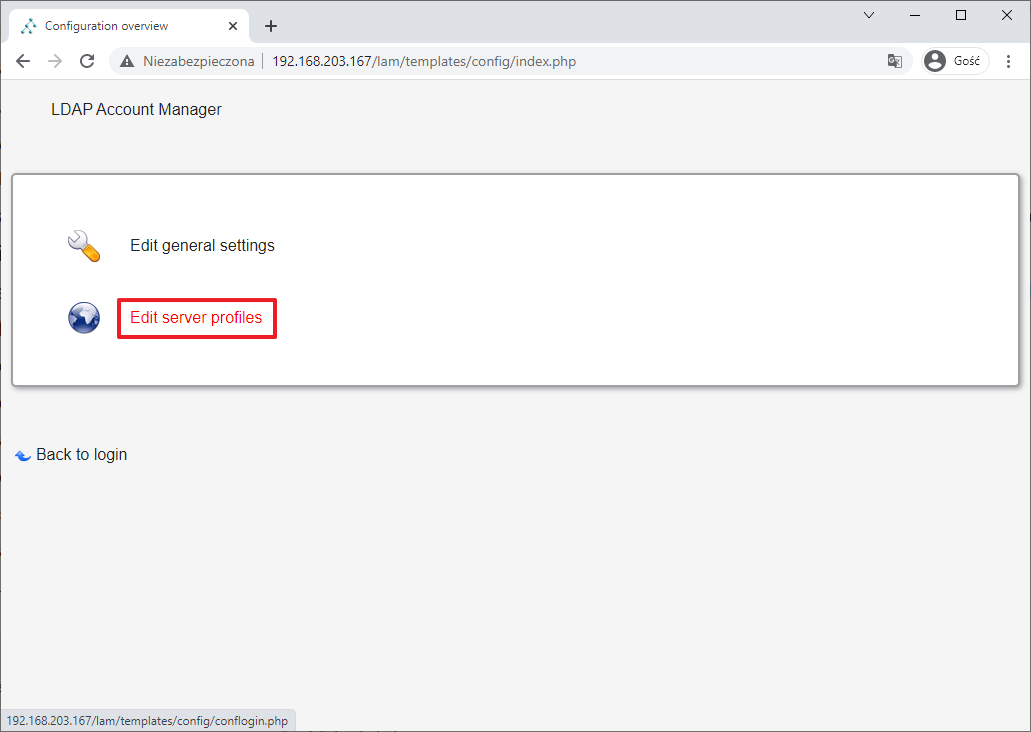

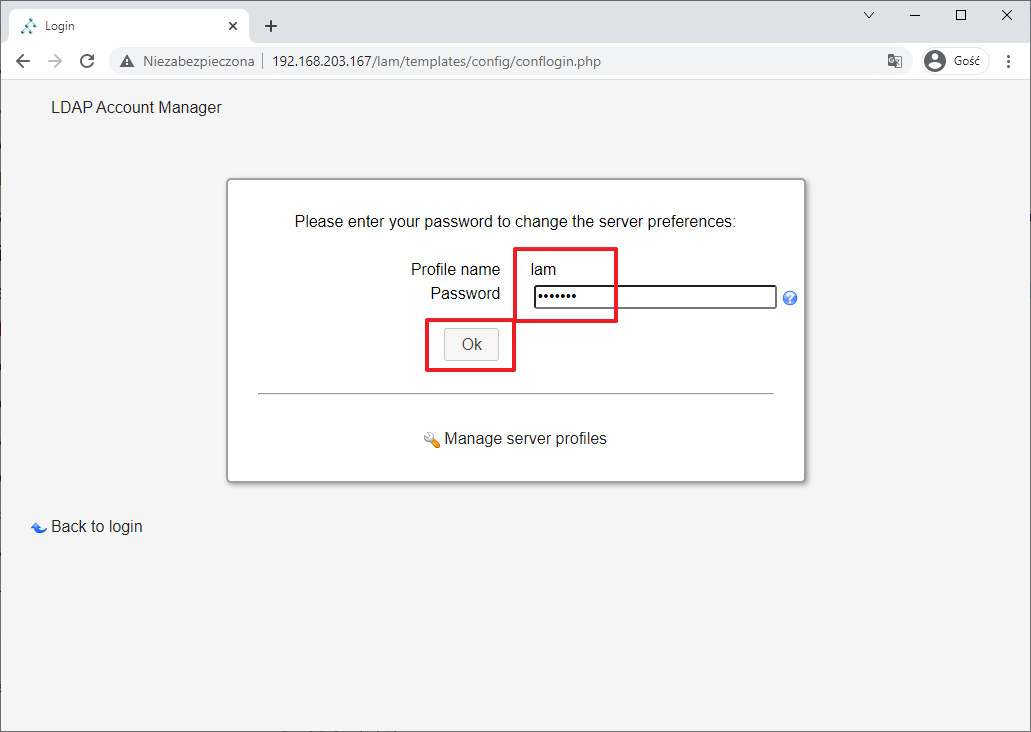

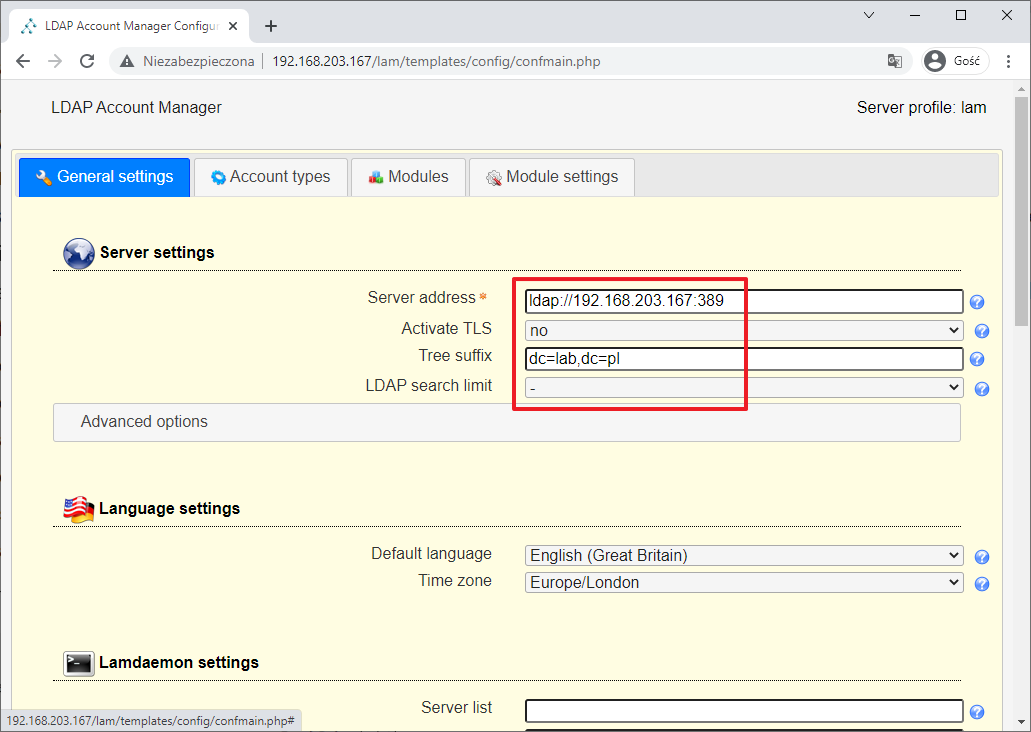

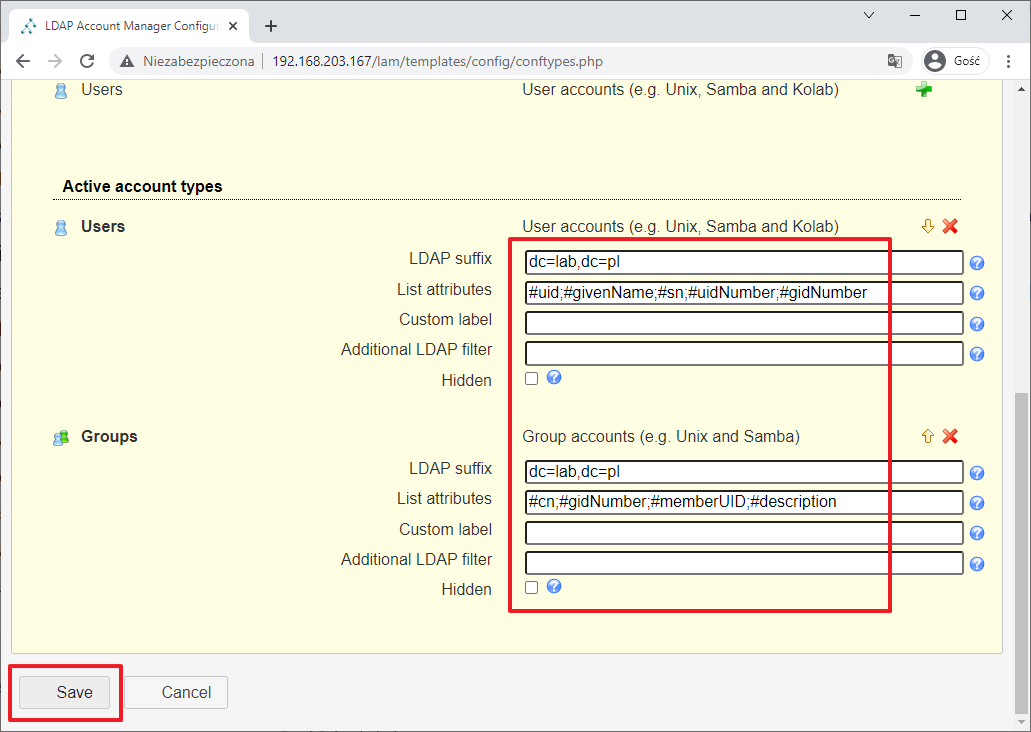

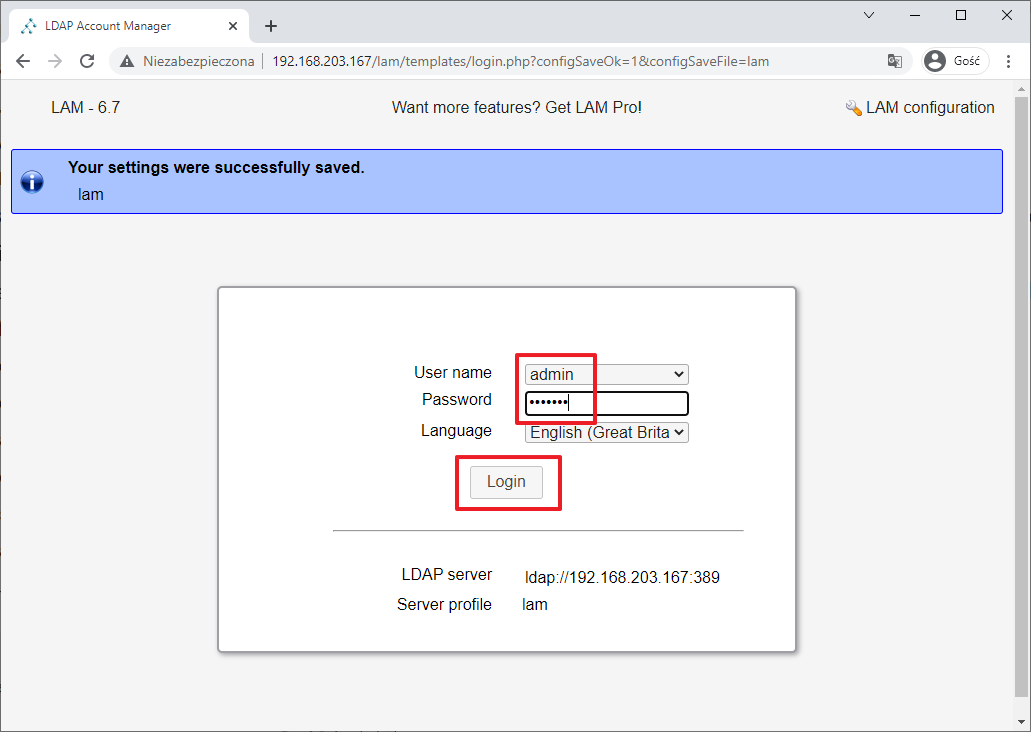

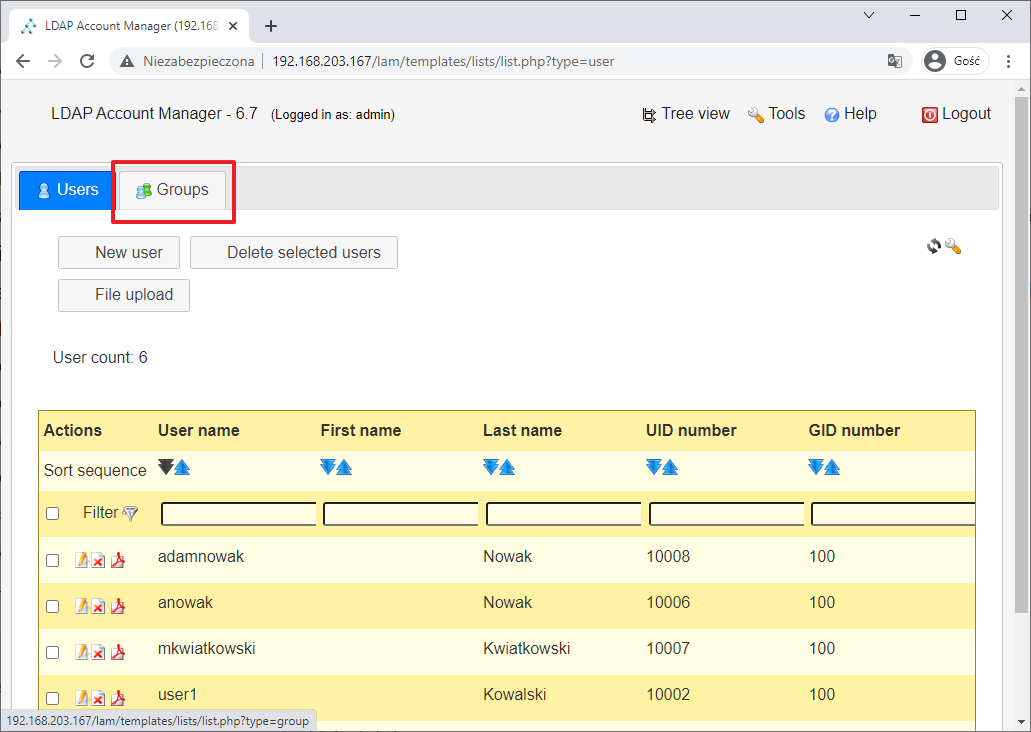

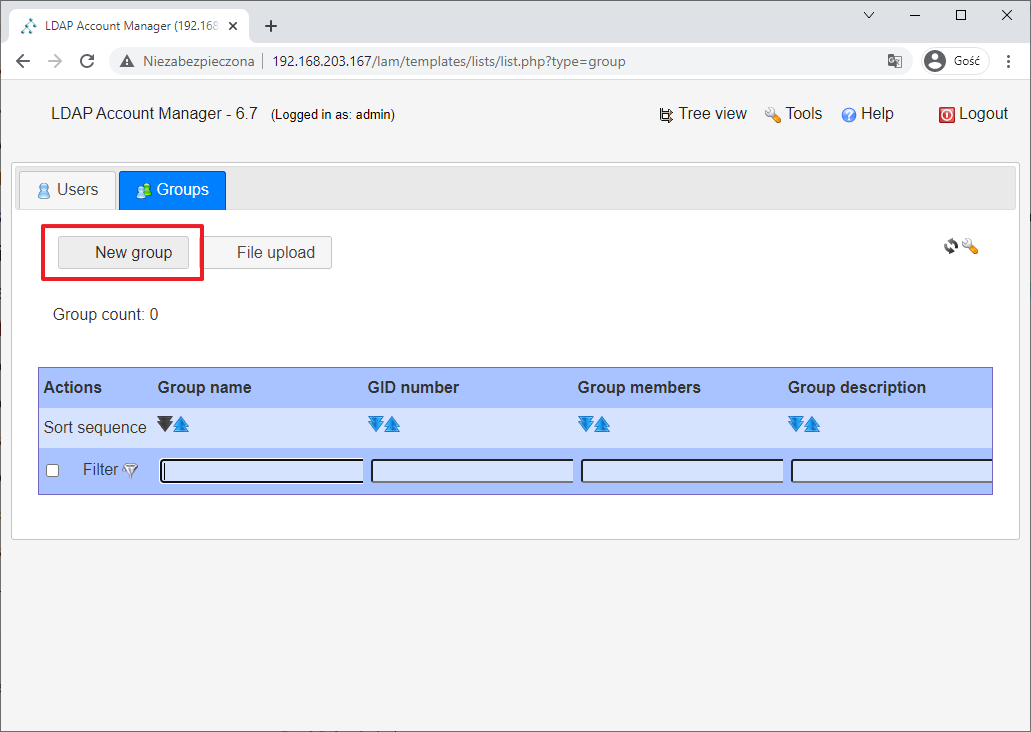

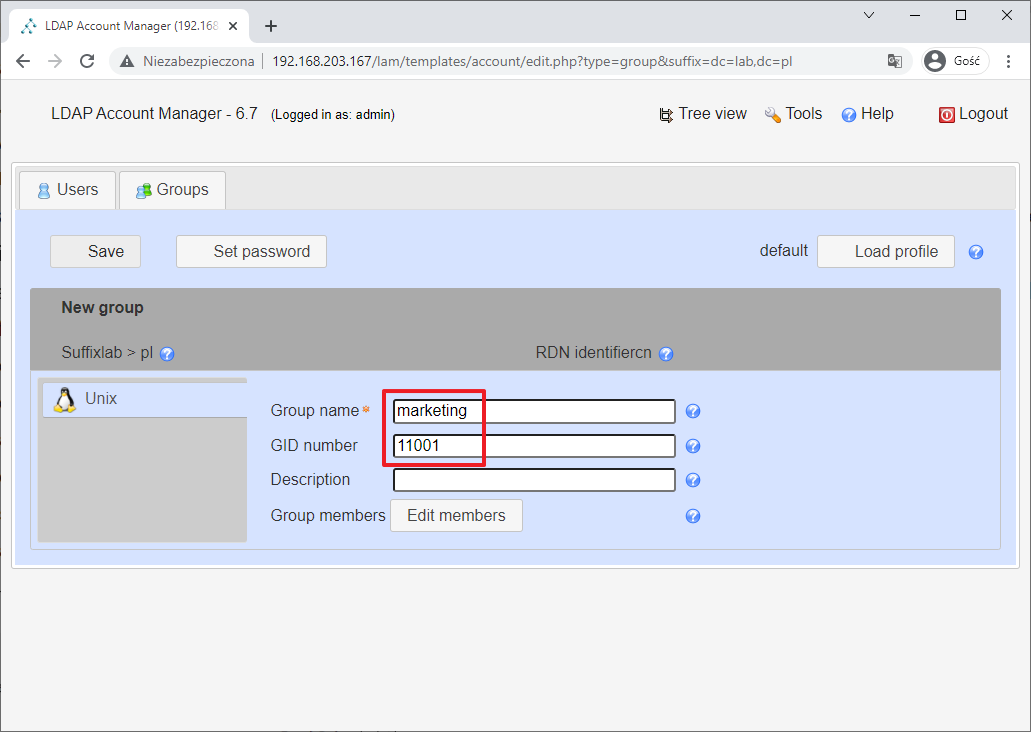

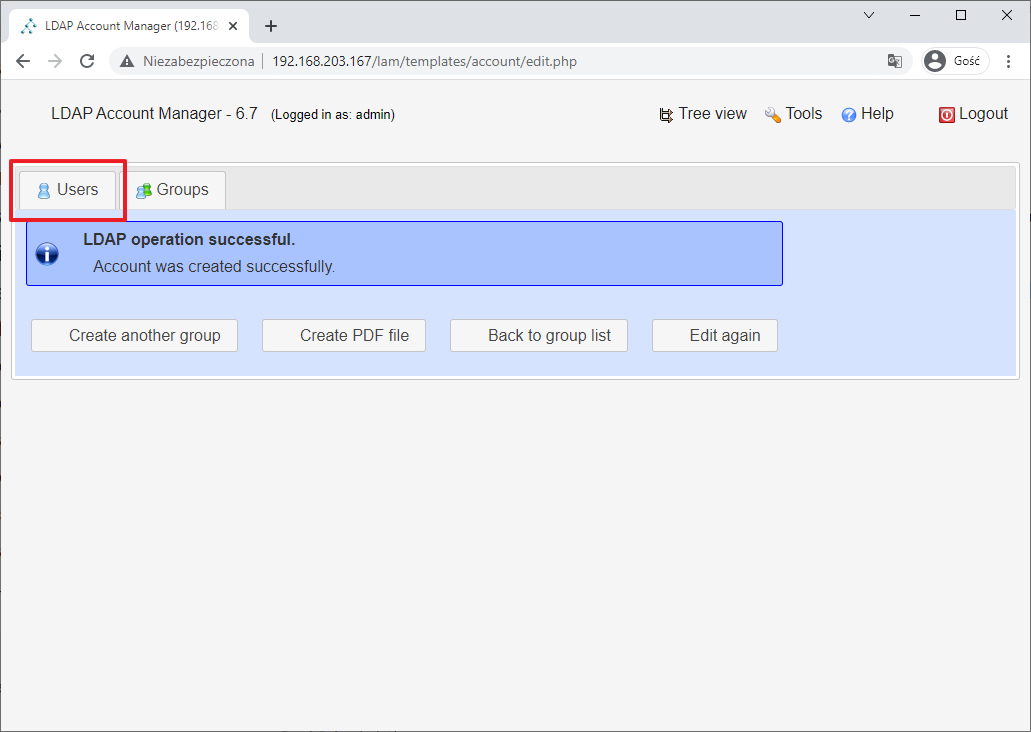

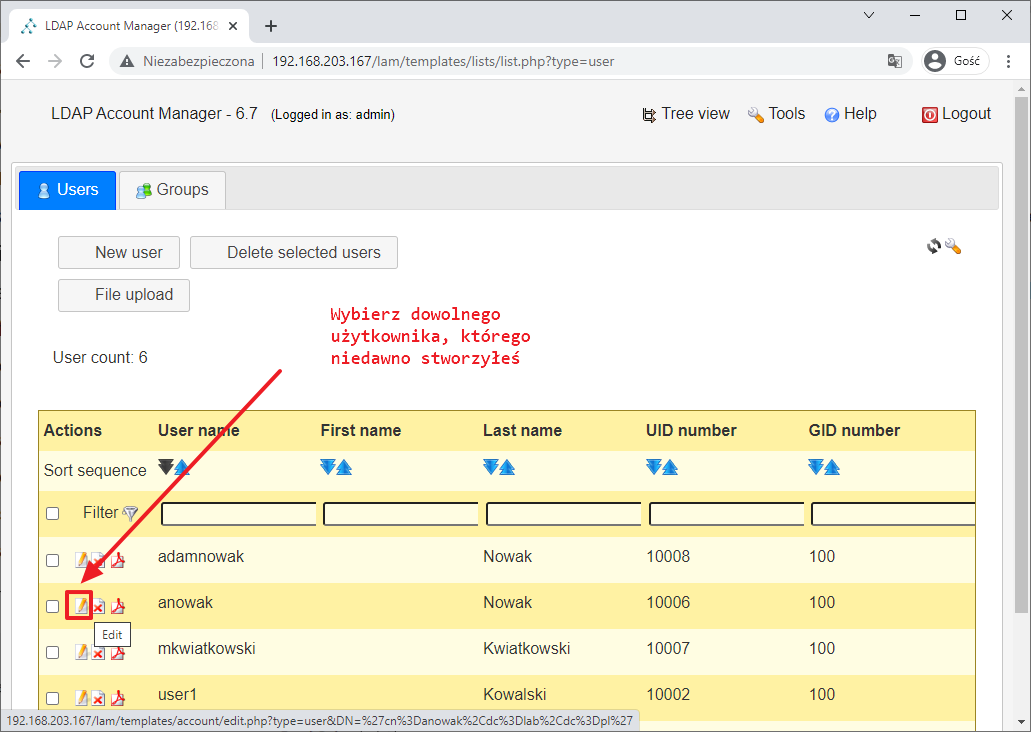

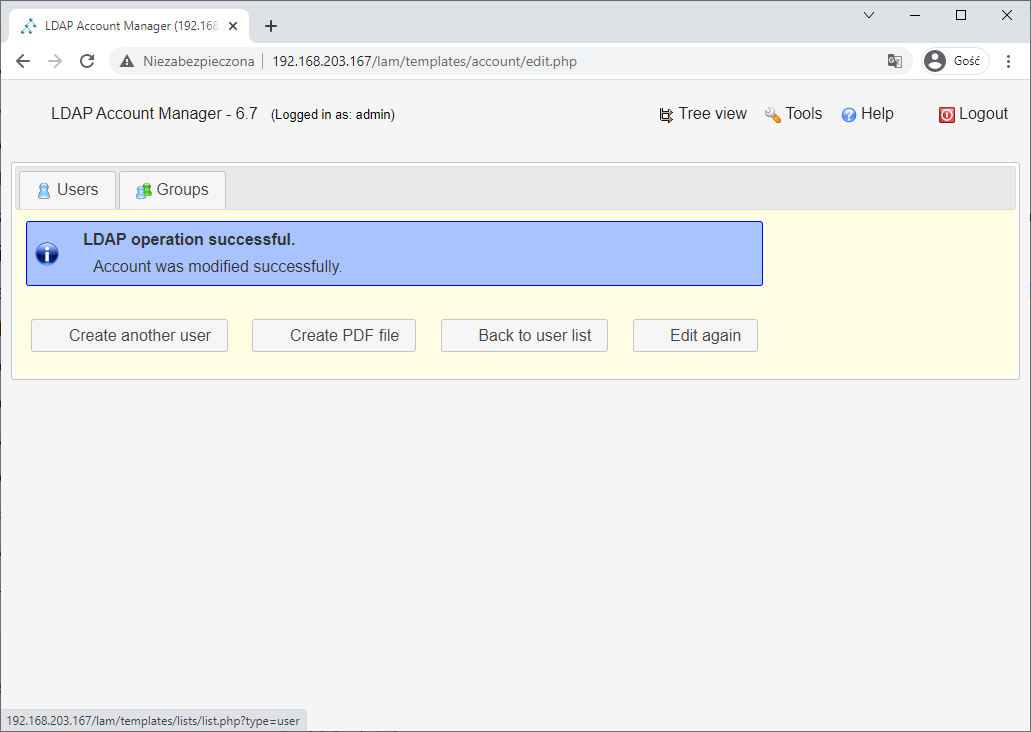

- Poniżej zrzuty ekranu z konfiguracją

Pobierz za pośrednictwem wget pakiet aktualnej wersji LAM (https://gsliwinski.wi.zut.edu.pl/sieci/ldap-account-manager_7.7-1_all.deb)

Z wykorzystaniem polecenia dpkg -i ldap-account-manager_7.7-1_all.deb rozpocznij proces instalacji – zakończy się błędem zależności

Napraw ten stan poleceniem apt install -f

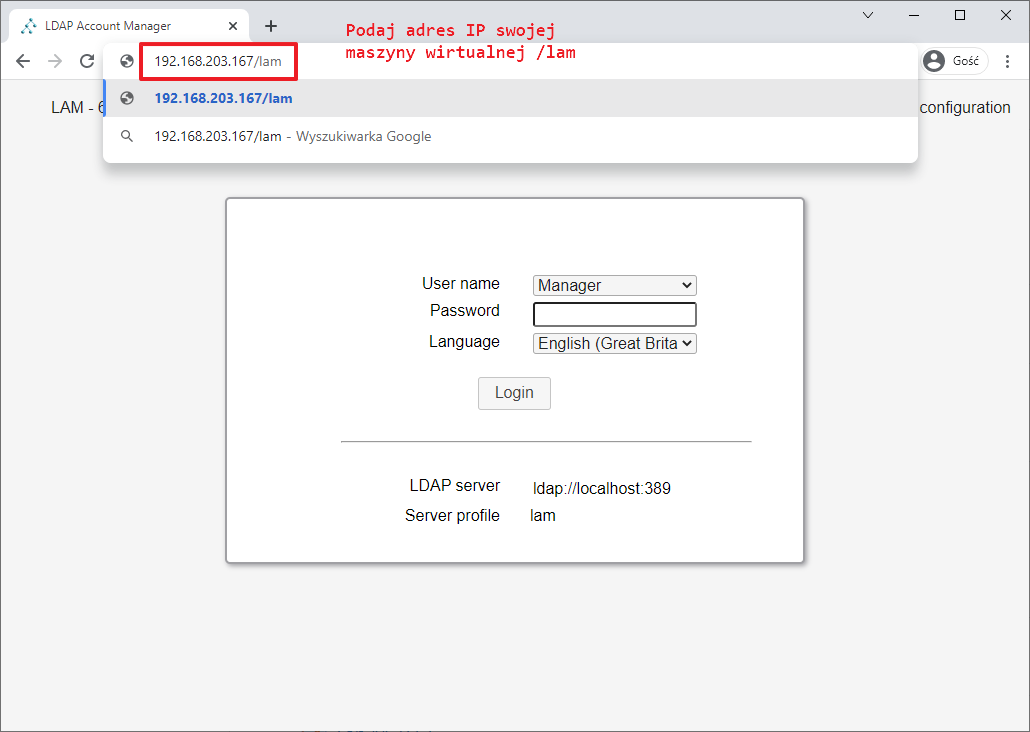

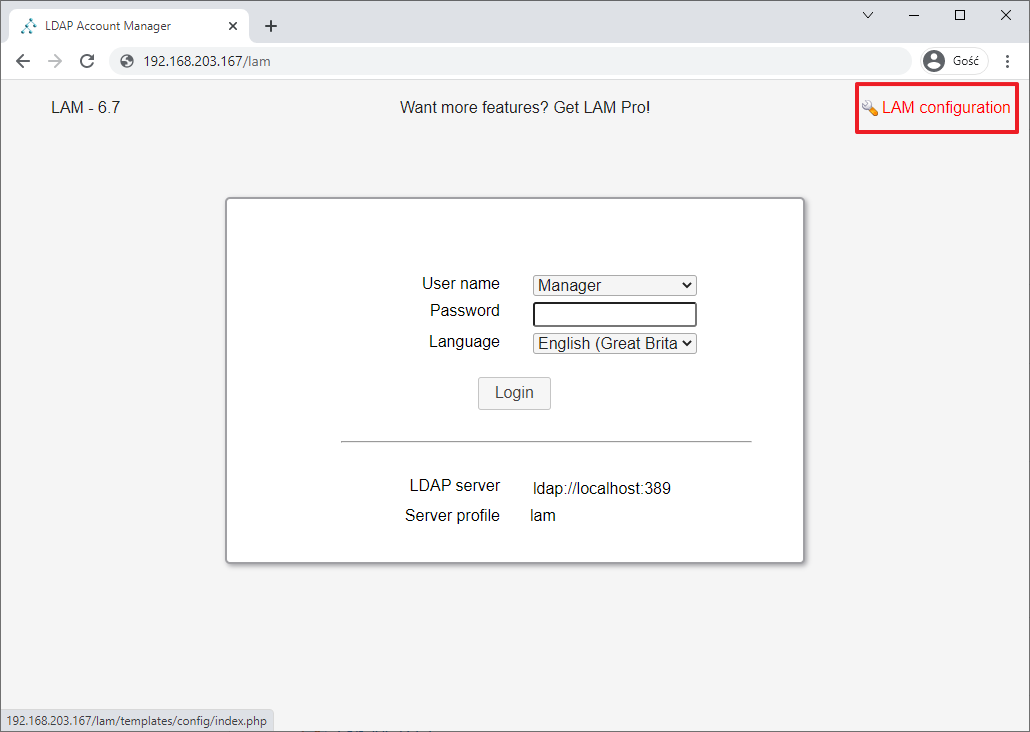

Otwórz w przeglądarce witrynę LAM poprzez swój adres IP maszyny VM dodając przyrostek /lam

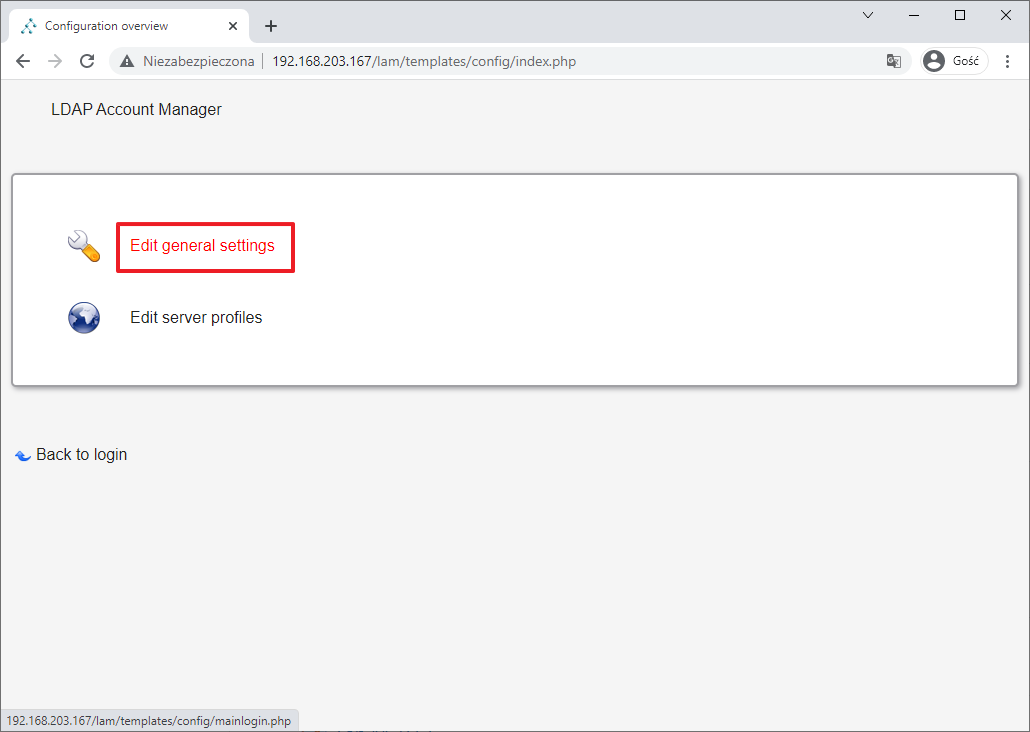

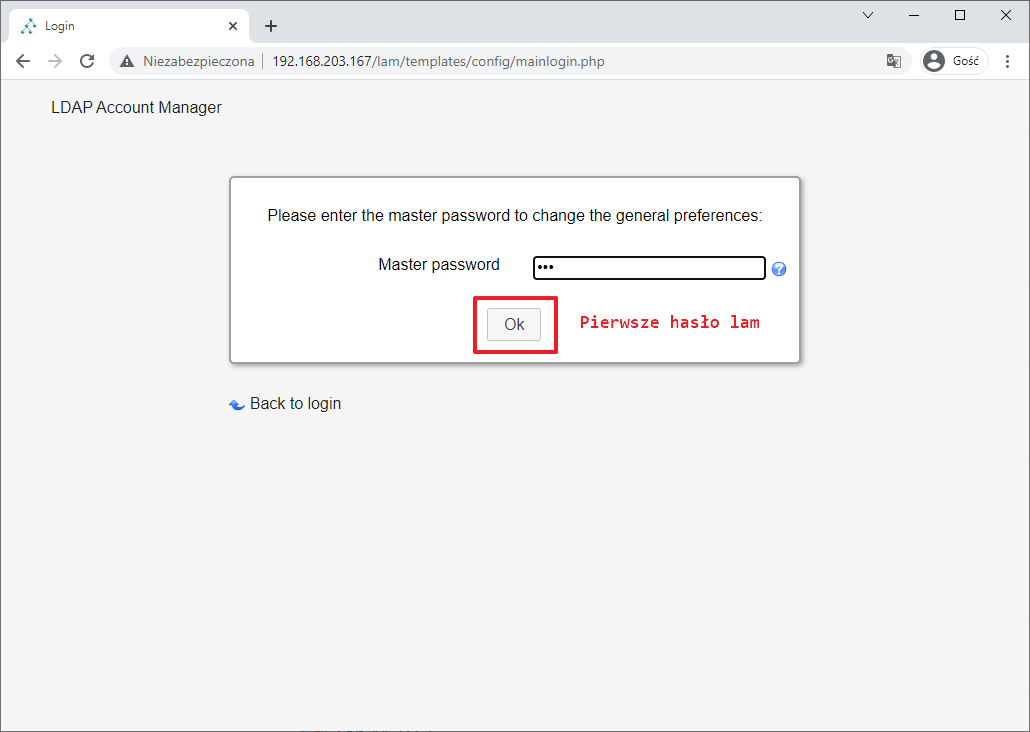

Tu możesz zostaw adres LOCALHOST zamiast adresu IP ldap://localhost:389 , „Tree suffix” jest trochę niżej w tym okienku.

W zakładce „Account types” ustaw

Sprawdź jeszcze raz Putty łączność za pomocą wybrane użytkownika z katalogu LDAP. Znak zachęty wskazuje na shella /bin/bash